扫段攻击来袭,DDoS防御面临新挑战

2021.04.13 11:41浏览量:283简介:随着互联网的快速发展,DDoS攻击已经演变成全球性的网络安全威胁,从早期的SYNFlood攻击,到近

0x00概述

随着互联网的快速发展,DDoS攻击已经演变成全球性的网络安全威胁,从早期的SYNFlood攻击,到近年来兴起的各种新型反射放大攻击,DDoS攻击愈演愈烈,无论是受控主机还是攻击对象,都日益呈现出大规模化和多样化的态势。

防御技术的不断完善,攻击技术则不断进化。当前在各种防御平台、方案启用防护后,传统的DDoS攻击已经较难给目标网络造成持续性的破坏。于是近年来兴起了一种新的DDoS攻击方式,扫段攻击。扫段攻击顾名思义是对一大段IP同时或顺序地实施DDoS攻击,同时攻击的情况下每个目标IP所受攻击流量较小,全部加一起则很大;顺序攻击时,每个IP遭受攻击流量很大,但持续的时间很短,短则3秒,长的超过30秒。也可以说扫段攻击是一系列关联的DDoS攻击事件的组合,但是攻击者会对攻击目标、攻击时长,攻击频度进行不断的变化,这给传统的DDoS监测和防御提出新的挑战。

当前黑客使用扫段攻击主要是针对ISP服务提供商,智云盾监控到此类攻击态势在近期持续存在。

0x01 攻击回顾

1)攻击案例

2020年1月29日凌晨,智云盾系统监测到海外某机房突然出现大量短时间的DDoS攻击事件,系统研判自动修正这一系列攻击事件是一次扫段攻击。安全专家跟踪分析发现,当天共发生16次扫段攻击,攻击者共计攻击了128个C段的12967个IP。

攻击首日,持续时间最长的一次扫段攻击超过了一个小时;攻击者在这次攻击中,不断变换攻击IP,每次会抽取同一C段的15个IP地址同时发动DDoS攻击,攻击类型均为SYNFlood与多种UDP反射混合。

智云盾定位扫段攻击后,通过BGP宣告被攻击IP所在的C段整体切换到另一低优线路发布路由,同时加大该线路的基础带宽,在防御的过程中,清洗与黑洞组合使用,尽可能保障业务服务正常。

2)攻击态势

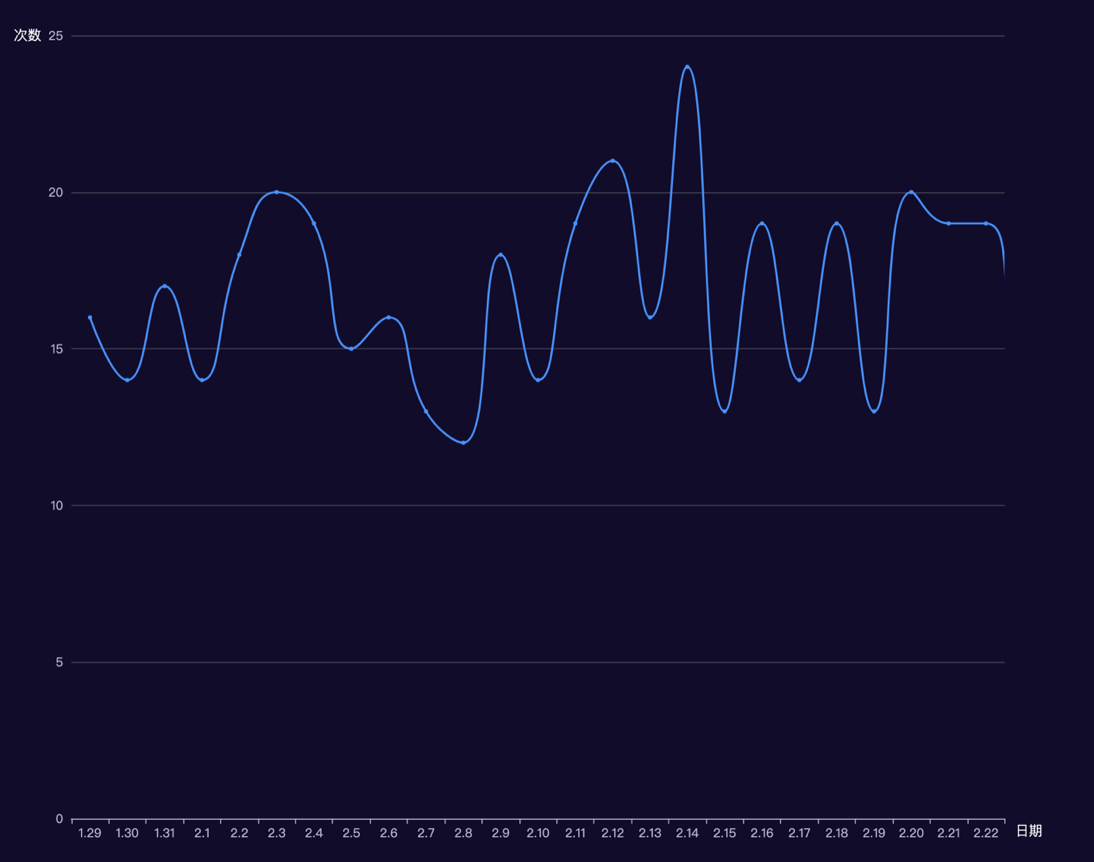

这一波扫段攻击持续了较长时间,2月14日发生的扫段攻击次数最多,下图展示了扫段攻击的趋势:

图1 扫段攻击趋势

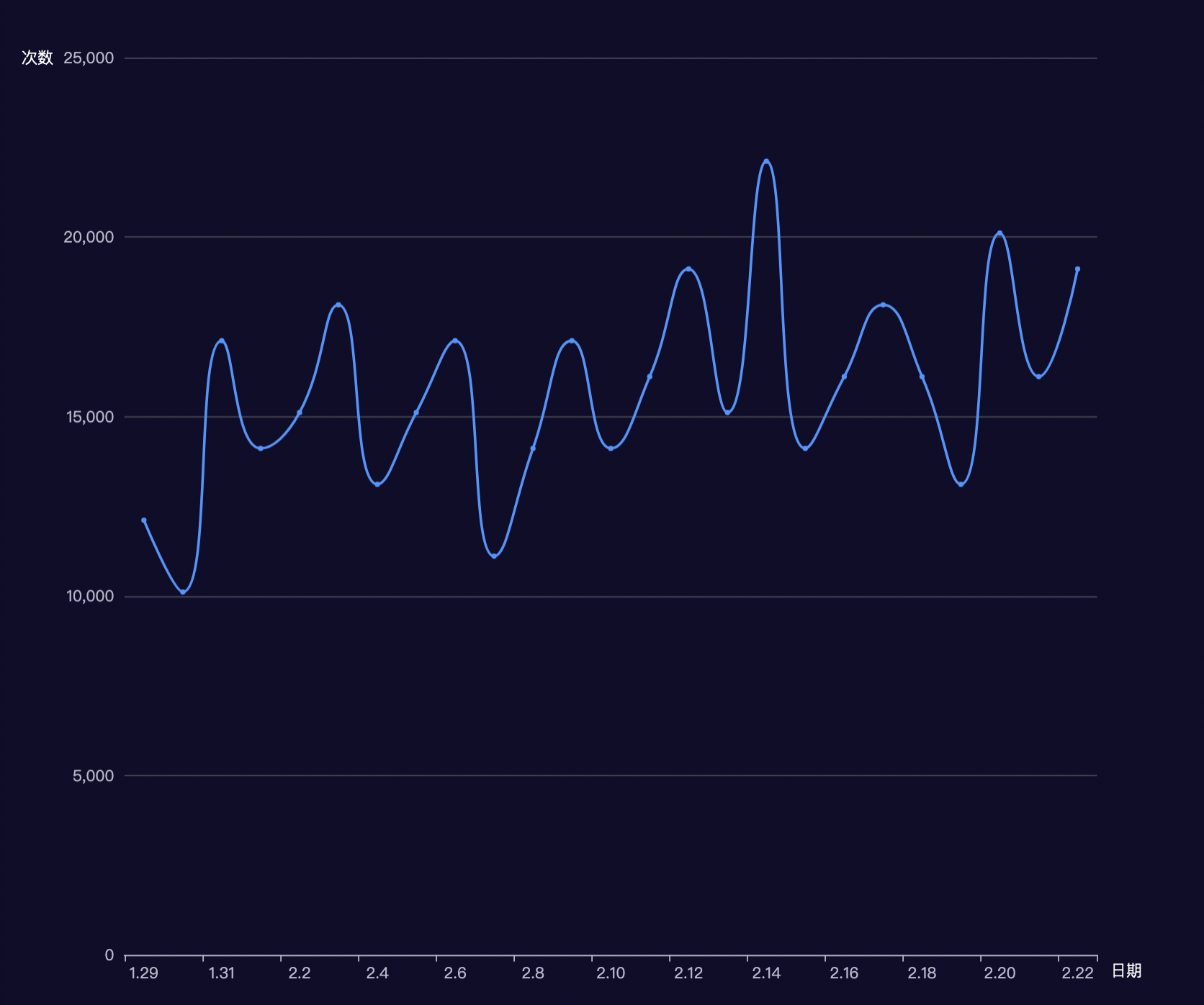

一次扫段攻击按传统监测统计则是一系列DDoS攻击事件的组合,其中包含大量的短时小流量攻击。我们拆分为单IP受攻击的事件进行统计分析后发现,扫段攻击次数对比传统攻击次数惊人的接近1:1000。下图展示单IP遭受的DDoS攻击态势:

图2 单一IP攻击事件趋势

3)攻击时长

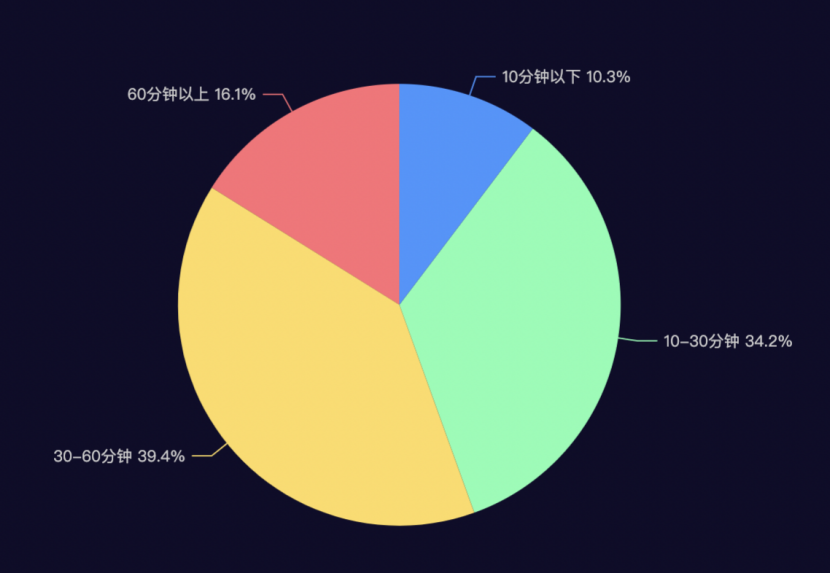

经过统计,攻击者每次发起的扫段攻击持续时长大部分在60分钟以内,占比达到了89.7%,下图展示了扫段攻击时长分布:

图3 扫段攻击时长分布

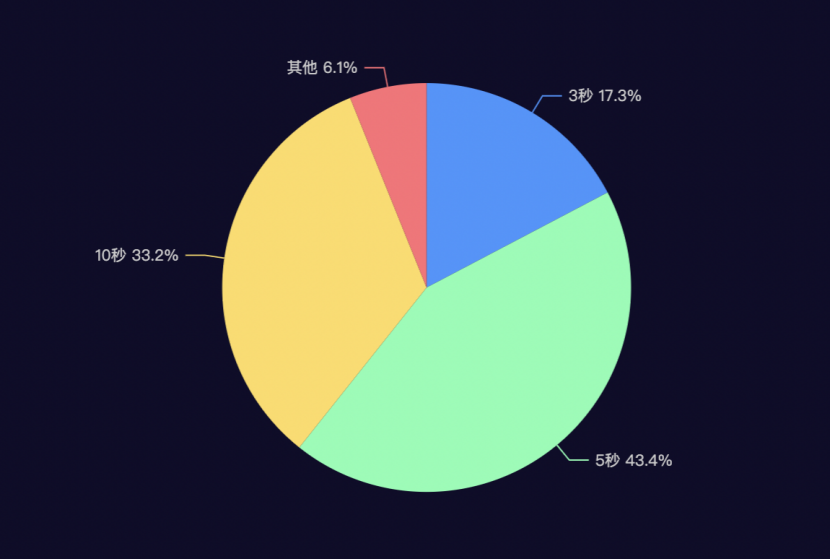

我们提取了扫段攻击中单IP遭受DDoS攻击的攻击时长,统计分析后发现,攻击时长集中在3秒、5秒和10秒,总占比达到93.9%。

图4 单IP攻击时长分布

4)流量类型

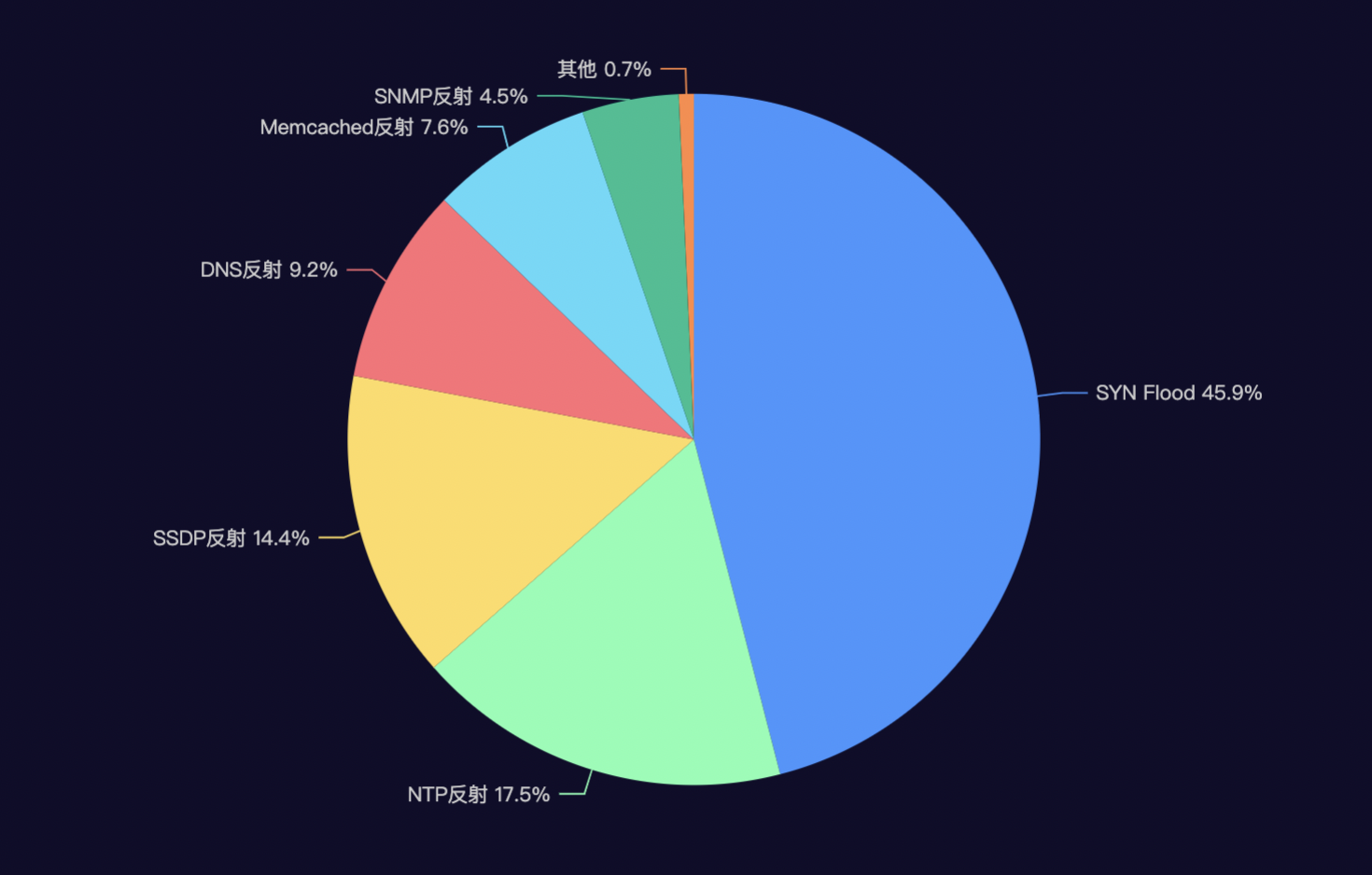

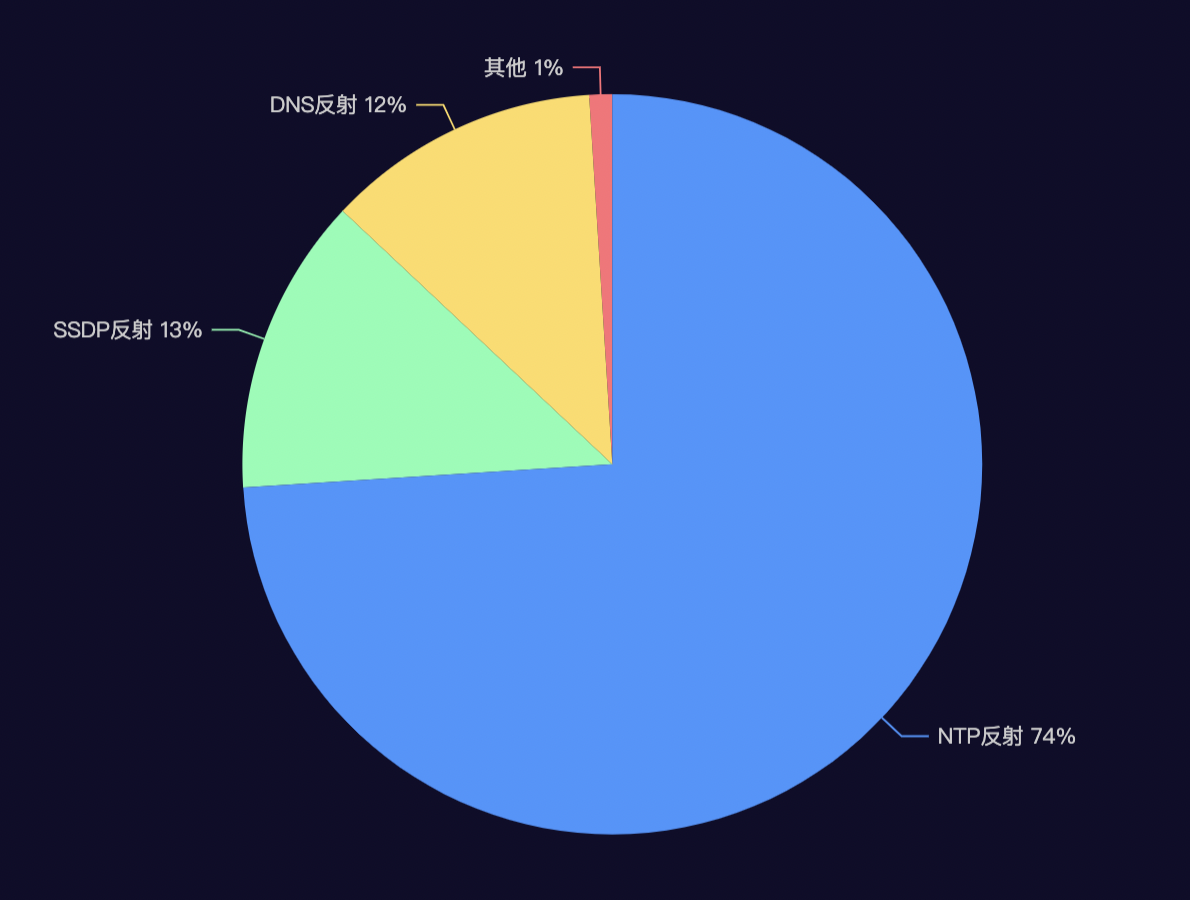

本次攻击中,攻击者主要使用混合攻击的方式进行攻击,攻击类型主要为SYNFlood与多种UDP反射,反射攻击中NTP反射、SSDP反射、DNS反射和Memcached反射为主要攻击方式,占比接近50%。

图5 流量类型分布

0x02 技术分析

1) 攻击行为

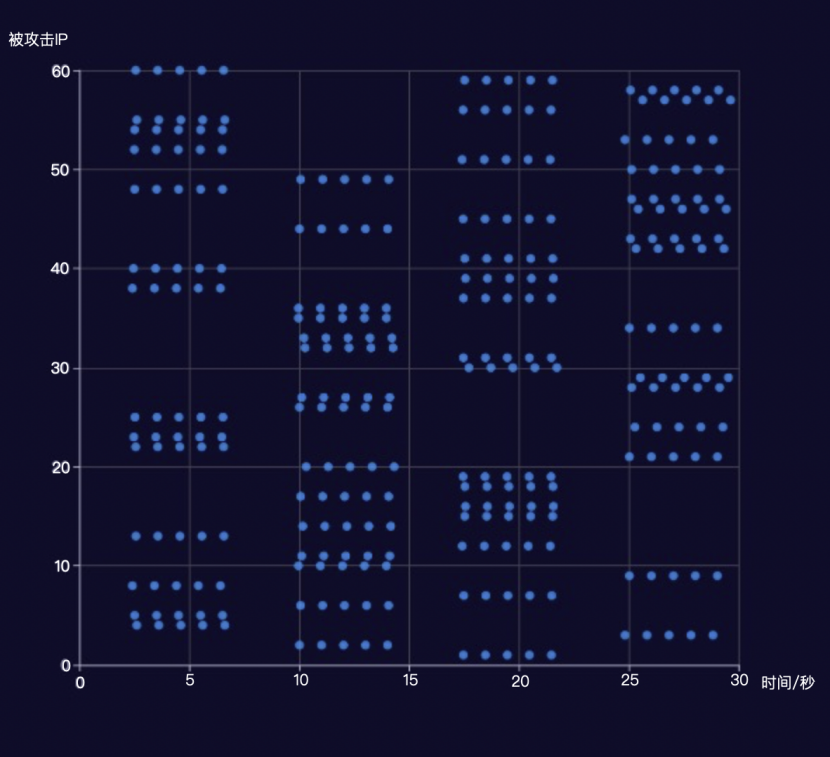

为了分析攻击者实施扫段攻击的行为方式,我们抽取了多次的攻击数据发现,攻击者很规律的使用两种攻击方式进行攻击。在攻击最频繁的14日,攻击者每次发动扫段攻击,均针对多个IP段的多个IP地址同时发起DDoS攻击,统计发现,最多的一次攻击同时针对4个IP段的443个IP地址,攻击者每次针对15个IP持续攻击5秒,攻击IP没有任何规律,完全随机,间隔2-3秒后再次发动攻击,循环攻击,直至结束。下图展示了这一攻击行为:

图6 同时攻击

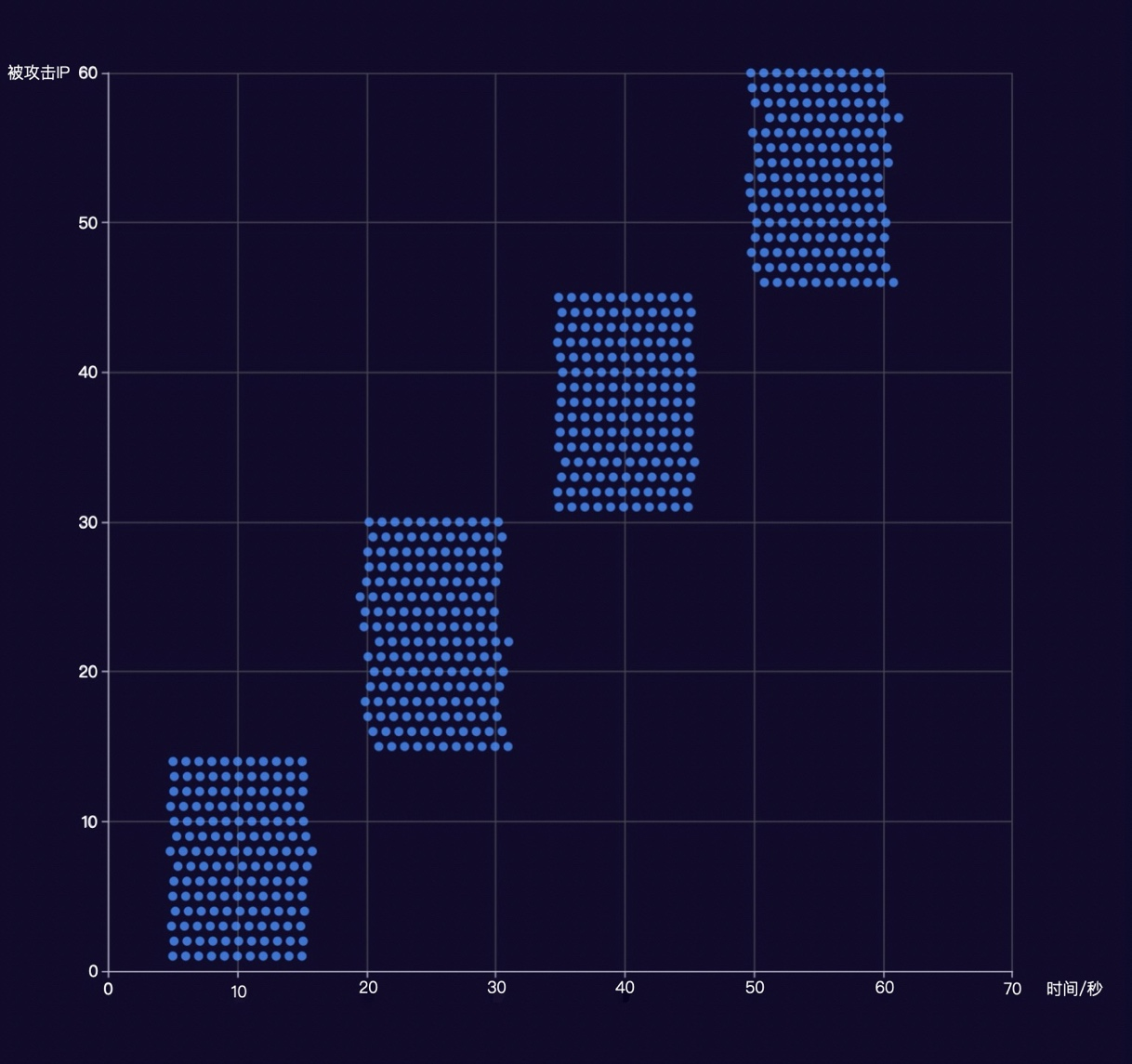

我们在统计分析时也发现攻击者针对C段IP地址顺序发动攻击,每次攻击15个IP地址,持续攻击10秒,随后在间隔5秒左右,再次发动攻击,攻击IP为同IP段内递增的IP地址。规模最大的一次攻击,攻击者打满了整个C段的IP,下图展示了攻击者顺序进行攻击的行为(抽取了60个IP地址)。

图7 顺序攻击

2) 攻击手法

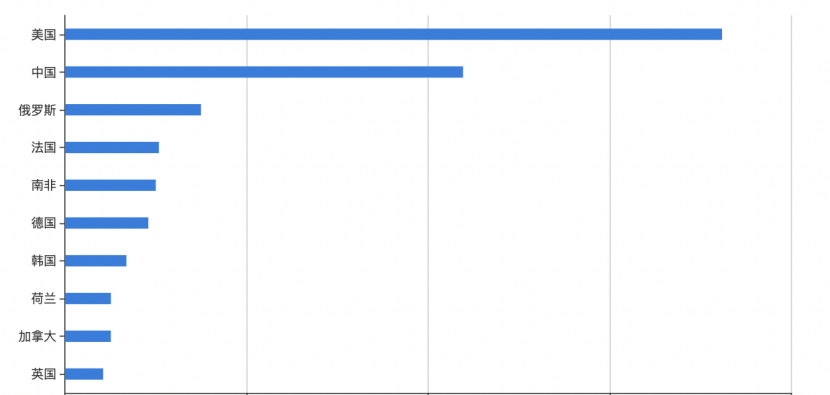

我们对参与这次攻击的反射源地域分布进行统计发现,参与攻击的反射源总计高达3914654个,其中美国和中国的反射源最多。

图8 反射源TOP10

在分析活跃反射源时发现, 74%为NTP放大器,NTP反射之所以被黑客频繁利用,一方面是由于互联网上存在开放着数量庞大的NTP服务器,另一方面是NTP反射的放大效果显著,科学计算的放大倍数高达602.38倍。

图9 活跃反射源分布

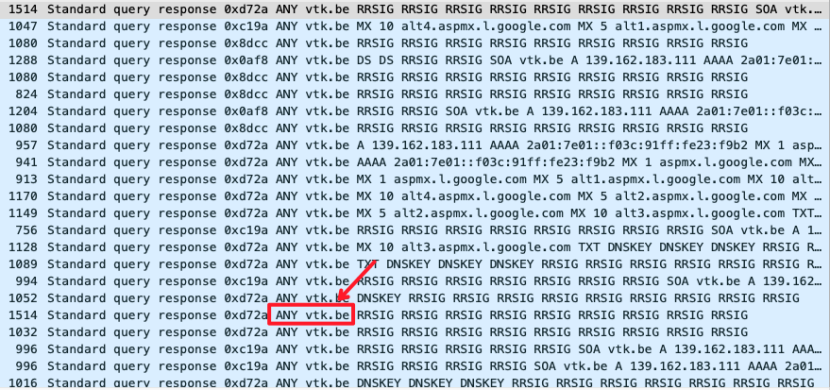

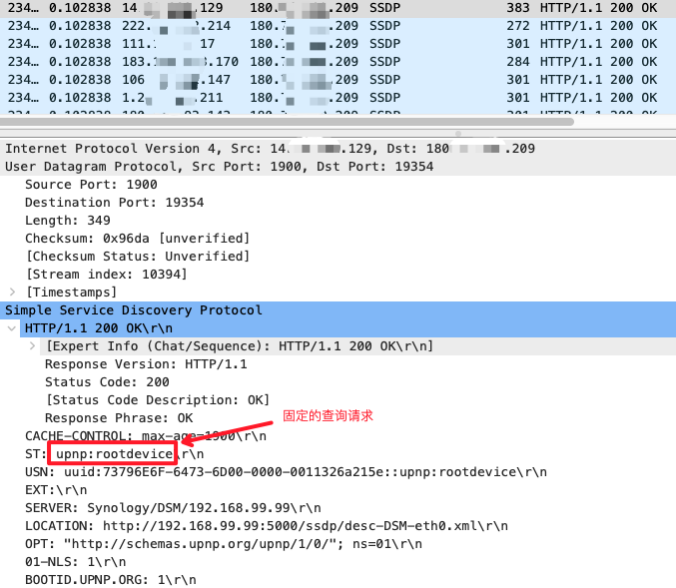

攻击者重复使用的反射源占94%,安全专家推测,此次攻击来自于同一攻击团伙,攻击者倾向于反复利用固定的反射资源发动攻击。我们进一步分析了攻击者发动DNS反射与SSDP反射的攻击手法。

在DNS反射攻击中,攻击者使用ANY查询固定的域名:

图10 DNS反射响应包

在SSDP反射攻击中,攻击者使用多播查询请求”upnp:rootdevice(查询根设备)”来发动攻击:

图11 SSDP反射固定的查询请求

3) 风险分析

兵法曰:兵无常势,水无常形。能因故变化而取胜者,谓之神。DDoS安全攻防对抗也是如此,攻击者会不断寻找防护方的弱点,防护方也需要不断研究黑客思维,探索应对黑客的方法。

扫段攻击的防御相比传统DDoS攻击缓解有较大难度的提升,目前黑客使用扫段攻击主要还是针对ISP服务提供商,对抗攻击的方法相对充分。如果黑客利用这种方式针对防护能力较弱的个人、企业等发动攻击,将极大威胁整体业务的可用性,甚至波及的范围更广,身处一线防护的同行们必须提高警惕。

0x03 防御建议

扫段攻击与传统DDoS相比,能够给目标服务器带来持续性的破坏,而且组织有效防御将更加复杂,因而扫段攻击越来越受到黑客青睐。建议参考以下方式提升防护能力。

A 利用上游防火墙ACL过滤功能,拦截对应攻击报文;

B 禁用不必要的UDP服务和端口哦,减少威胁暴露面;

C 提前接入DDoS云防护产品,有效挫败攻击阴谋;

发表评论

登录后可评论,请前往 登录 或 注册