root 恶意软件卷土重来!Google Play 及亚马逊、三星 Galaxy 等应用商店成“重灾区”

2021.11.05 19:20浏览量:332简介:近日,Lookout Threat Lab 的安全研究人员发现了一种新型 root 恶意软件....

技术编辑:MissD丨发自 思否编辑部

公众号:SegmentFault

近日,Lookout Threat Lab 的安全研究人员发现了一种新型 root 恶意软件,包括 Google Play 及亚马逊应用商店、三星 Galaxy 商店、Aptoide 和 APKPure 等知名 Android 设备的第三方商店成了“重灾区”。

据了解,root 功能是一种能完全控制受感染的手机等移动设备的权限。由于Android 是基于 Linux 开发的,因此同样拥有 Root 概念。一般而言,获取 Root 权限的 Android 手机将对系统文件存在最高级别的操作权限。但当恶意软件获取了 root 权限之后,将会植根于 Android 设备,对设备进行完全控制以及静默地调整系统设置,并使用代码抽象和反模拟检查来逃避检测。

Lookout 将该恶意软件命名为“AbstractEmu”,因为它使用了代码抽象和反仿真检查,可以避免在分析过程中运行。

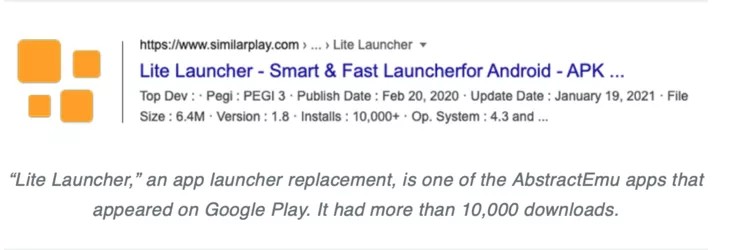

(上图“Lite Launcher”是应用程序启动器的替代品,是出现在 Google Play 上的 AbstractEmu 应用程序之一。已超过 10000 次下载。)

目前,Lookout 总共发现了 19 个相关应用程序,其中 7 个包含 root 功能,另外有 1 个在播放中的下载量超过 10000 次。为了保护 Android 用户,Lookout 方面已经通知了他们关于恶意软件的情况,现在谷歌方面已立即删除了该应用程序。

众所周知,如今 Android 生态系统正在趋于成熟,被此类恶意软件入侵而影响大量设备的机会也越来越少。尽管很少见,但“懂的都懂”,root 恶意软件确实非常危险。

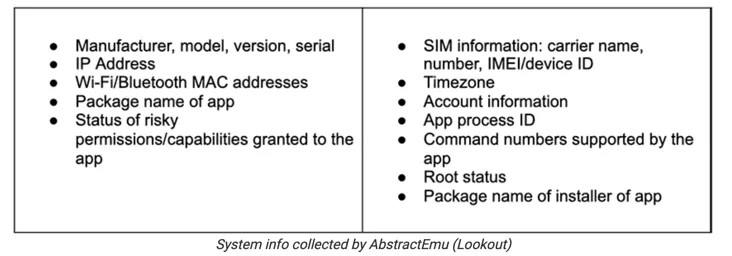

root 恶意软件可以通过 rooting 进程获得对 Android 操作系统的特权访问,可悄悄授予危险权限或安装额外恶意软件,这些步骤通常需要用户交互,提升的权限还允许恶意软件访问其他应用程序的敏感数据,因此会对设备用户带来重大安全威胁。

针对更多 Android 设备升级的漏洞攻击

为了“感染” Android 设备,root 恶意软件 AbstractEmu 还有多种工具可供使用,这些工具针对多个漏洞进行攻击,包括 CVE-2020-0041,在此之前,Android 应用程序从未利用过这一漏洞。

该恶意软件还利用 CVE-2020-0069 漏洞,滥用数十家智能手机制造商使用的联发科芯片中发现的漏洞,这些制造商总共销售了数百万台设备。

此外,AbstractEmu 背后的威胁参与者也拥有足够的技能和技术诀窍,可以为 CVE-2019-2215 和 CVE-2020-0041 漏洞利用的公开代码添加对更多目标的支持。

Lookout 研究人员表示:“这是一个重大发现,因为在过去五年中,具有根功能广泛分布的恶意软件已经变得非常罕见。”

“通过使用根进程获得对 Android 操作系统的特权访问,威胁参与者可以默默地授予自己危险的权限或安装额外的恶意软件,这些步骤通常需要用户交互。”

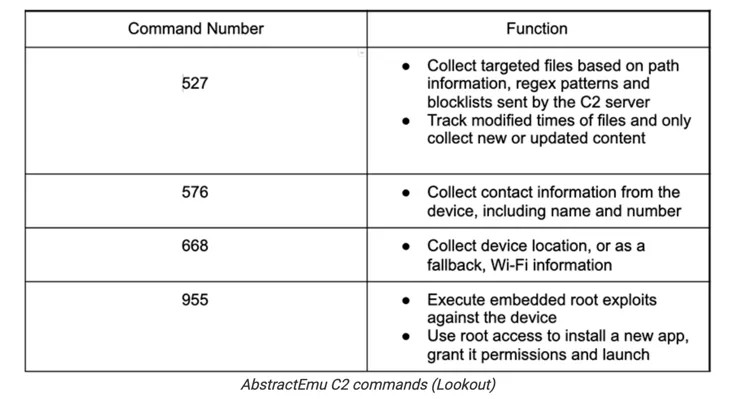

AbstractEmu 将等待来自其 C2 服务器的命令,该服务器可指示其根据文件的新程度获取和过滤文件,或匹配给定模式、根感染设备或安装新应用程序。

AbstractEmu 在为受感染的设备设置根目录后可以执行的其他操作包括监视通知、捕获屏幕截图、记录屏幕、锁定设备,甚至重置设备密码。

研究人员补充称:“提升的权限还使恶意软件能够访问其他应用程序的敏感数据,这在正常情况下是不可能的。”

发表评论

登录后可评论,请前往 登录 或 注册